جدیدترین حملات مهندسی اجتماعی

۱۴۰۱/۰۸/۱۹

جدیدترین حملات مهندسی اجتماعی

حملات مهندسی اجتماعی از "خطای انسانی" برای دور زدن حفاظهای امنیت سایبری استفاده می کنند. در این گونه از حملات هکر به جای هک کردن حساب ها برای سرقت هویت، از حملات فیشینگ، لینکها و هویت های جعلی و دیگر روشهای جعل استفاده می کند. ۹۸ درصد حملات نشات گرفته از تکنیک های مهندسی اجتماعی است. با توجه به این آمار چگونه میتوان از خود، خانواده و کسب و کار در برابر این نوع از حملات که دائما نیز در حال رشد و تکامل است، محافظت نمود؟

بهترین دفاع این است که آگاهی رسانی به منابع انسانی را افزایش داد [۱].

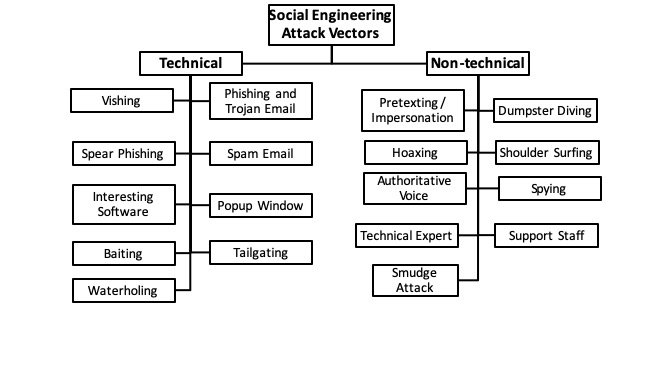

حملات مهندسی اجتماعی (Social Engineering) چیست؟ مهندسی اجتماعی عمل "هک انسانی" برای ارتکاب کلاهبرداری و سرقت هویت است. هکرها از دستکاری روانی فریبنده برای القای ترس، هیجان یا فوریت استفاده می کنند. حملات مهندسی اجتماعی نسبتاً ساده هستند. تنها کاری که یک هکر باید انجام دهد این است که فردی را متقاعد کند که به پیشنهاد او اعتماد کند. انجام این حملات فوق العاده آسان است و همه آنها از یک الگوی مشابه پیروی می کنند. یکی از ابزارهایی که مهاجمین و متخصصین سایبری هر دو برای شناسایی نقاط آسیبپذیری فنی یا مهندسی اجتماعی استفاده مینمایند، OSINT است که در مقالهای دیگر به آن پرداخته شده است. چهار مرحله حمله مهندسی اجتماعی عبارتند از:

- کشف و تحقیق (Discovery and investigation): شناخت قربانی و هر آنچه او بدان علاقه دارد یا درباره وی وجود دارد.

- فریب و قلاب (Deception and hook): نقاط ورود بالقوه همان نقاط حساس و ضعف هدف هستند. به عبارتی هکر در اینجا به دنبال هرراهی است که با قربانی ارتباط برقرار نماید. پس از ارتباط نیز تله گذاری یا قلاب که با آن قربانی فریب داده شود، انتخاب میگردد.

- حمله (Attack): پس از گرفتن قلاب یا گیرافتادن قربانی در تله، هکر یکی از انواع مهندسی اجتماعی را اجرا خواهد کرد.

- عقب نشینی (Retreat): پس از انجام موفق حمله، هکر ردپا و آثار خود را جهت عدم شناسایی حذف میکند.

12 نوع رایج حملات مهندسی اجتماعی:

- Phishing attacks: فیشینگ رایج ترین نوع تاکتیک مهندسی اجتماعی است و در سه سال گذشته بیش از ده برابر شده است. حملات فیشینگ زمانی اتفاق میافتد که کلاهبرداران از هر شکل ارتباطی (معمولاً ایمیل) برای کسب اطلاعات استفاده میکنند. این پیامها شبیه پیامهایی هستند که از منابع معتبری مانند سازمانها و افرادی ارسال میشوند که برای قربانی شناخته شده هستند.

سه هدف اصلی هر کلاهبرداری فیشینگ وجود دارد:

- Spear phishing: حملات فیشینگ نیزه ای زمانی رخ می دهد که هکرها فرد یا سازمان خاصی را هدف قرار دهند. نزدیک به 60 درصد از متخصصین و بزرگان دنیای امنیت فناوری اطلاعات معتقدند حملات فیشینگ هدفمند بزرگترین تهدید امنیتی آنهاست. یک برداشت جدید در مورد فیشینگ نیزه ای، فیشینگ ماهیگیر نامیده می شود. این نوع حمله زمانی اتفاق میافتد که هکرها به جعل هویت حسابهای خدمات مشتری در رسانههای اجتماعی با هدف اینکه قربانی را وادار کنند اطلاعات ورود خود را برای آنها ارسال کند، اتفاق میافتد.

-

Whaling: قربانیان حملات نهنگ از نظر هکرها "ماهی بزرگ" در نظر گرفته می شوند. این اهداف پتانسیل بالایی را برای هکرها با پرداخت های مالی بزرگ یا دسترسی به داده های ارزشمند ارائه می دهند. در مثالی دیگر، هکرها ایمیل های جعلی را برای کارمندان سطح C ارسال می کنند که به نظر می رسد از داخل سازمان قربانی می آیند. فرستنده ادعا می کند که اطلاعات محرمانه ای در مورد یک همکار می داند - اما می ترسد وضعیت را شخصاً گزارش دهد. در عوض، آنها شواهد خود را به عنوان صفحه اکسل یا PDF به اشتراک خواهند گذاشت. اما وقتی قربانیان روی پیوند کلیک می کنند، به یک وب سایت مخرب منتقل می شوند و اگر بخواهند پیوست را باز کنند، بدافزار سیستم آنها را آلوده کرده و به شبکه آنها سرایت می کند.

راهکار: با استفاده از آنتی ویروس پیشرفته از دستگاه های سازمان در برابر بدافزار محافظت کنید.

-

Smishing and Vishing: فیشینگ همیشه به ایمیلها و وبسایتهای جعلی محدود نمیشود. Smishing اصطلاحی است که برای توصیف فیشینگ از طریق استفاده از پیام های متنی SMS استفاده میشود. هکرها شماره تلفن های جعلی را خریداری می کنند و پیام های حاوی لینک های مخرب را ارسال می کنند. ویشینگ نیز وجود دارد که همان فیشینگ است اما از طریق تلفن انجام می شود. Vishing به ویژه در کسب و کارها مشاهده میشود. هکرها با سرویس دسک، خدمات مشتری، منابع انسانی یا فناوری اطلاعات شرکت تماس می گیرند و ادعا می کنند که به اطلاعات شخصی یک کارمند نیاز دارند. تمام این اشکال فیشینگ می تواند منجر به سرقت هویت، بدافزار و تخریب مالی شود.

-

Baiting: طعمه گذاری نوعی حمله مهندسی اجتماعی است که در آن هکرها قربانیان را با وعده دادن چیزی ارزشمند در ازای دریافت اطلاعات حساس به آنها فریب می دهند. به عنوان مثال، هکرها تبلیغات پاپ آپی ایجاد می کنند که بازی ها، موسیقی یا دانلود فیلم رایگان را ارائه می دهند. اگر روی لینک کلیک شود، دستگاه قربانی به بدافزار آلوده می شود. کلاهبرداری با طعمه در دنیای فیزیکی نیز وجود دارد. یکی از مثالهای رایج، یک USB است که دارای برچسب فریبندهای مانند "Payroll Q3" یا "Master Client Database" است. یک کارمند کنجکاو USB را برمی دارد و آن را در ایستگاه کاری خود قرار می دهد که سپس کل شبکه آنها را آلوده می کند.

-

Piggybacking/Tailgating: هر دو به نوعی از حمله اشاره دارند که در آن یک فرد مجاز به افراد غیرمجاز اجازه دسترسی به یک منطقه محدود را می دهد. این شکل از مهندسی اجتماعی ممکن است در کسب و کارها اتفاق بیفتد. به طور مثال هکرها ممکن است لباس رانندگان تحویل کالا بپوشند، بگویند شناسنامه خود را فراموش کردهاند یا وانمود کنند که کارمند «جدید» هستند. هنگامی که وارد می شوند، می توانند از افراد جاسوسی کنند، به ایستگاه های کاری دسترسی داشته باشند و موارد دیگر. Tailgating همچنین شامل دسترسی کاربران غیرمجاز (مانند یک همکار یا فرزند) به دستگاههای شرکت قربانی است. آنها ممکن است دستگاه قربانی را در معرض خطر قرار دهند و کدهای مخرب را در سایر نقاط شبکه شرکت پخش کنند.

-

Pretexting: بهانه سازی زمانی اتفاق می افتد که شخصی یک شخصیت جعلی ایجاد می کند یا از نقش واقعی خود سوء استفاده می کند. این همان چیزی است که اغلب با نقض داده ها از داخل اتفاق می افتد. در این نوع حمله هکرها با استفاده از عنوان خود اعتماد ایجاد میکنند، سپس قربانیان را متقاعد میکنند تا دادههای حساس را به آنها بدهند.

-

Business Email Compromise (BEC): سه نوع اصلی از حملات مهندسی اجتماعی BEC وجود دارد:

- جعل هویت: زمانی اتفاق میافتد که هکرها از ایمیلهای جعلی استفاده میکنند تا به عنوان کارمند یا فروشندگان و مشتریان قابل اعتماد ظاهر شوند. آنها از هدف خود می خواهند که پرداخت های جعلی ارسال کند، اطلاعات حقوق و دستمزد و سپرده مستقیم را تغییر دهد یا اطلاعات حساس را به اشتراک بگذارد.

- سازش حساب: زمانی اتفاق می افتد که هکرها به آدرس ایمیل قانونی کارمندان دسترسی پیدا کنند. هکرها می توانند به ایمیل های سراسر شرکت (به مشتریان، فروشندگان و غیره) که حاوی کدهای مخرب هستند پاسخ دهند و یا ارسال انجام دهند.

- ربودن موضوع: زمانی اتفاق میافتد که هکرها صندوقهای ورودی در معرض خطر را برای خطوط موضوعی حاوی "Re:" اسکن میکنند. سپس به طور خودکار با پیامهای حاوی بدافزار پاسخ میدهند. گیرندگان ایمیل هک شده را باز می کنند و گمان به حمله نمیبرند زیرا فرستنده را می شناسند. حملات BEC معمولاً توسط تیمهای امنیت سایبری مورد توجه قرار نمیگیرند، بنابراین برای جلوگیری از آنها به آموزشهای آگاهی ویژه نیاز دارند.

-

Quid Pro Quo (i.e., tech support scams): رایج ترین نسخه حمله quid pro quo زمانی اتفاق می افتد که هکرها وانمود می کنند که از یک بخش فناوری اطلاعات یا سایر ارائه دهندگان خدمات فنی هستند. آنها با قربانی تماس میگیرند یا به او پیام میدهند و پیشنهادی برای افزایش سرعت اینترنت، تمدید دوره آزمایشی رایگان، یا حتی کارت هدیه رایگان در ازای امتحان کردن نرمافزار ارائه میدهند. تنها کاری که قربانیان باید انجام دهند این است که یک حساب کاربری رایگان ایجاد کنند یا اعتبار ورود خود را ارائه/تأیید کنند. زمانی که هکرها این اطلاعات حساس را دریافت می کنند، از آن علیه قربانی استفاده می کنند یا آن را در دارک وب می فروشند.

-

Honeytraps (romance scams): نوعی هک احساسی است که در آن هکرها با استفاده از عکسهای دزدیده شده جذاب، پروفایلهای جعلی دوستیابی آنلاین، شبکههای اجتماعی را ایجاد میکنند. هنگامی که هکرها هدف را شناسایی می کنند، شروع به ارسال پیام های لاستیک و تحریک آمیز می کنند و به سرعت به قربانیان خود می گویند که عاشق آنها هستند. اما، آنها به قربانیان نیاز دارند تا با ارسال هدایا، پول نقد یا ارز دیجیتال ثابت کنند که همین احساس را دارند. تله های عسل به ویژه در سایت های رسانه های اجتماعی بسیار زیاد است.

-

Scareware: به عنوان نرم افزارهای هک، نرم افزار فریب و نرم افزار اسکنر شناخته می شود؛ قربانیان را می ترساند تا تصور کنند در معرض تهدید قریب الوقوع هستند. به عنوان مثال، قربانی پیامی دریافت میکند که میگوید دستگاه وی به ویروس آلوده شده است. Scareware اغلب به صورت پاپ آپ در مرورگر ظاهر می شود. همچنین می تواند در ایمیل های اسپم ظاهر شود. قربانیان باید روی دکمهای کلیک کنند تا ویروس را حذف کنند یا نرمافزاری را دانلود کنند که کد مخرب را حذف میکند. اما انجام این کار همان چیزی است که باعث می شود نرم افزار مخرب واقعی وارد شود.

- Watering hole attacks: زمانی اتفاق می افتد که هکرها سایتی را که می دانند قربانی مرتباً از آن بازدید می کند، آلوده می کنند. به این ترتیب هنگامی که قربانی از سایت بازدید میکند، به طور خودکار بدافزار را دانلود مینماید، یا به نسخه جعلی سایتی هدایت می شود که برای سرقت اطلاعات کاربری قربانی طراحی شده است. به عنوان مثال، کلاهبرداران میتوانند قربانی را از یک صفحه ورود به سیستم معمولی به صفحهای که برای سرقت نام و رمز عبور او طراحی شده است، منحرف کنند. اما هر چیزی که وارد میشود مستقیماً به سمت سرور هکر می رود.

یکی از مهمترین تستهای قابل تعریف در ذیل پروژههای امنیتی سازمانها که تا حد زیادی نیز به امنیت سازمان کمک مینماید، تعریف تست مهندسی اجتماعی در سطوح مخنلف پرسنل سازمان است تا بتوان بدین ترتیب پیش از آنکه مهاجمین با ضربهای واقعی سرمایه انسانی سازمان را نسبت به این خطر آگاه سازند، با یک محیط شبیه سازی شده، آگاهی رسانی مطلوبی بین پرسنل ایجاد نمود. تست مهندسی اجتماعی یکی دیگر از خدمات تخصصی در شرکت امن افزار گستر آپادانا است. در مقاله بعد به بررسی راههای دفاع در مقابل این حملات خواهیم پرداخت.