تیم قرمز | Red-Team

در دنیای امنیت سایبری، اطمینان از اینکه دفاعهای یک سازمان قوی و مقاوم هستند، امری حیاتی است. یکی از روشهای تاثیرگذار برای آزمایش و تقویت این دفاعها، عملیات تیم قرمز است. در ادامه به بررسی عملیات تیم قرمز، انواع حملاتی که معمولاً انجام میشوند، ساختار سازمانی یک تیم قرمز و تفاوت آن با تست نفوذ میپردازد.

عملیات تیم قرمز چیست؟

عملیات تیم قرمز یک حمله سایبری شبیهسازیشده است که توسط متخصصین امنیتی برای ارزیابی دفاعها، قابلیتهای شناسایی و مکانیزمهای پاسخدهی در یک سازمان انجام میشود. برخلاف روشهای آزمایشی سنتی، تمرینات تیم قرمز هدفمحور هستند و طراحی شدهاند تا حملات واقعی مهاجمان مخرب را شبیهسازی کنند. هدف این عملیات تنها شناسایی آسیبپذیریها نیست، بلکه ارزیابی آمادگی کلی سازمان برای مقابله با تهدیدات پیشرفته است.

این عملیاتها معمولاً بر آزمایش افراد، فرآیندها و فناوری متمرکز هستند و تلاش میکنند در یک سناریوی واقعی به انواع مکانیزمهای دفاعی نفوذ کنند. با این کار، سازمانها به بینشهای قابل اجرایی دست پیدا میکنند که میتواند وضعیت امنیتی و مقاومت آنها را تقویت کند.

انواع حملاتی که در عملیات تیم قرمز انجام میشوند

فعالیتهای تیم قرمز طیف گستردهای از بردارهای حمله و تکنیکها را در بر میگیرد. در زیر رایجترین انواع حملات آورده شده است:

- حملات فیشینگ: ایجاد ایمیلها یا پیامهای قانعکننده برای فریب دادن کارکنان به منظور افشای اطلاعات حساس مانند اعتبارنامههای ورود یا دانلود محتوای مخرب.

- مهندسی اجتماعی: سوءاستفاده از روانشناسی انسانی برای متقاعد کردن کارکنان سازمان به اعطای دسترسی غیرمجاز یا افشای اطلاعات محرمانه.

- سوءاستفاده از شبکه: اسکن و بهرهبرداری از آسیبپذیریهای زیرساخت شبکه، مانند پورتهای باز، نرمافزارهای قدیمی و یا تنظیمات ضعیف.

- سوءاستفاده از نقاط انتهایی (Endpoints): هدف قرار دادن دستگاههای انتهایی (مانند ایستگاههای کاری کارکنان) از طریق روشهایی مانند تحویل بدافزار، ارتقای دسترسی یا بهرهبرداری از سیستمهای بهروزرسانینشده.

- نفوذ به امنیت فیزیکی: تلاش برای دسترسی غیرمجاز به مکانهای فیزیکی به منظور دسترسی به سیستمها یا دادههای حساس.

- حملات به برنامههای وب: بهرهبرداری از آسیبپذیریهای برنامههای تحت وب، مانند تزریق SQL، اسکریپتنویسی بین سایتی (XSS) یا دور زدن احراز هویت.

- ارتقای سطح دسترسی: شروع با دسترسی سطح پایین و ارتقای آن به دسترسیهای مدیریتی برای کنترل سیستمهای حیاتی.

- سرقت دادهها: استخراج اطلاعات حساس از پایگاههای داده، سرورهای فایل یا محیطهای ابری بدون شناسایی شدن.

تیمهای قرمز با استفاده از ترکیبی از این تاکتیکها، تهدیدات پیشرفته مداوم (APTs) را شبیهسازی میکنند تا توانایی سازمان در شناسایی و واکنش مؤثر را آزمایش کنند.

چارت سازمانی یک تیم قرمز

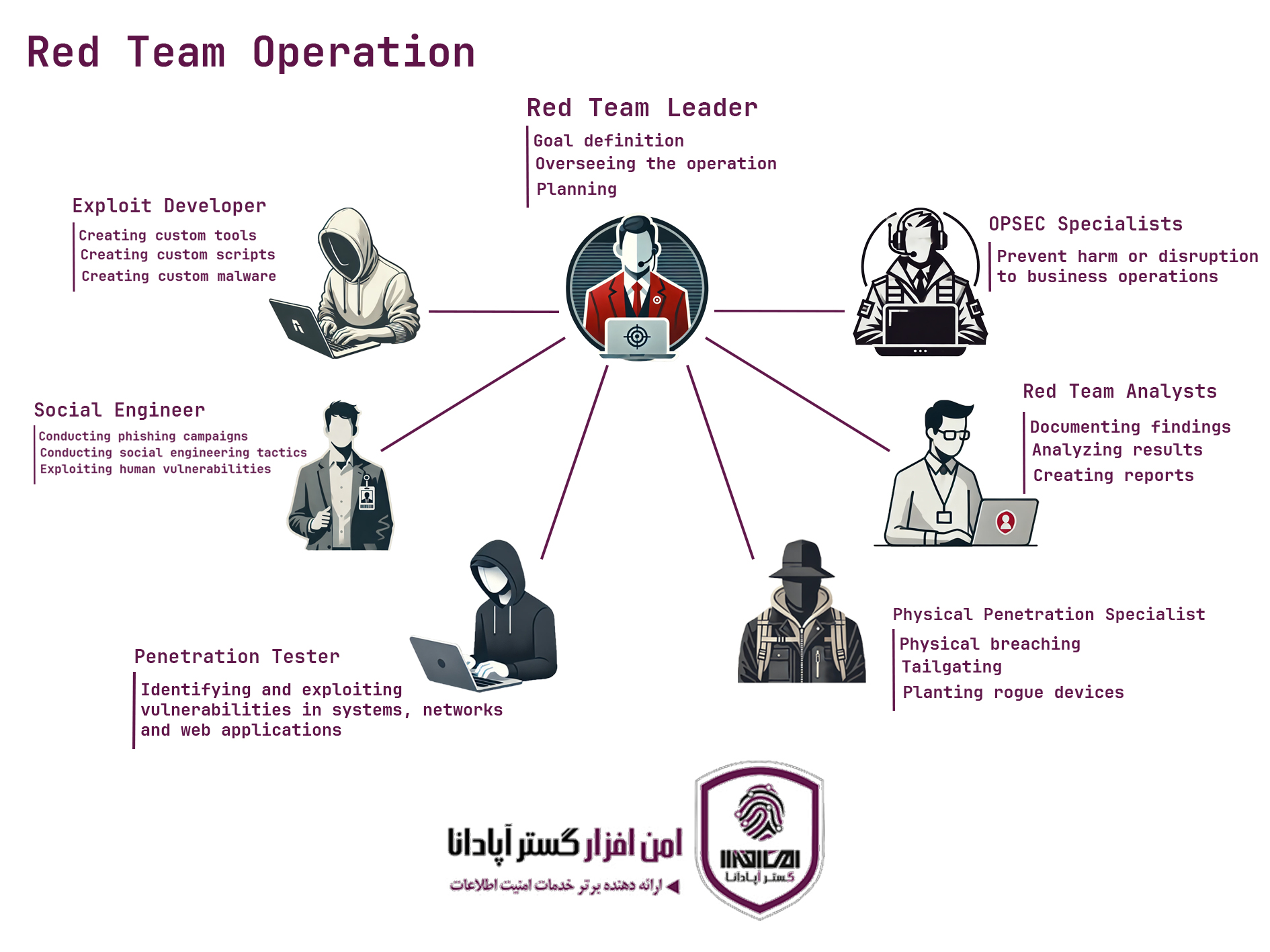

یک تیم قرمز معمولاً از نقشهای متنوعی تشکیل شده تا جنبههای مختلف یک حمله سایبری را شبیهسازی کند. در اینجا شرح موقعیتهای کلیدی و مسئولیتهای آنها آورده شده است:

1. سرپرست تیم قرمز: مسئول برنامهریزی و گزارشدهی به ذینفعان و نظارت بر عملیات، تعریف اهداف و اطمینان از هماهنگی با اهداف سازمانی.

2. توسعهدهندگان اکسپلویت: طراحی ابزارها، اسکریپتها یا بدافزارهای سفارشی برای استفاده در طول عملیات.

3. مهندسان اجتماعی: اجرای کمپینهای فیشینگ و سایر تاکتیکهای مهندسی اجتماعی برای بهرهگیری از آسیبپذیریهای انسانی.

4. متخصصان نفوذ (Penetration Testers): تمرکز بر شناسایی و بهرهبرداری از آسیبپذیریهای فنی در سیستمها و شبکهها.

5. متخصصان نفوذ فیزیکی: تلاش برای نفوذ فیزیکی، مانند دنبال کردن افراد (tailgating) به مناطق امن یا کاشت دستگاههای مخرب.

6. تحلیلگران تیم قرمز: مستندسازی یافتهها، تحلیل نتایج و تهیه گزارشهای دقیق از آسیبپذیریها و تکنیکهای بهرهبرداری.

7. متخصصان امنیت عملیاتی (OPSEC): اطمینان از اینکه اقدامات تیم بهطور ناخواسته به عملیات تجاری آسیب یا اختلالی وارد نکند.

این ساختار سلسلهمراتبی یک تلاش مشترک را برای شبیهسازی تهدیدات واقعی و حداکثرسازی اثربخشی عملیات تضمین میکند.

حملات تیم قرمز و تکنیکهای MITRE ATT&CK

ادغام چارچوب MITRE ATT&CK® در عملیات تیم قرمز موجب افزایش واقعگرایی و اثربخشی حملات سایبری شبیهسازیشده میشود. این چارچوب، ماتریسی جامع از تاکتیکها و تکنیکهای مهاجمان را بر اساس مشاهدات واقعی ارائه میدهد و به عنوان منبعی ارزشمند به تیمهای قرمز کمک میکند تا رفتارهای تهدیدآمیز واقعی را شبیهسازی کنند.

در ادامه، نقشهای از بردارهای حمله رایج تیم قرمز به تاکتیکها و تکنیکهای مربوطه در چارچوب MITRE ATT&CK ارائه شده است:

| تکنیک MITRE ATT&CK | تاکتیک MITRE ATT&CK | بردار حمله تیم قرمز |

|---|---|---|

| Spearphishing Attachment (T1566.001) | دسترسی اولیه (Initial Access) | حملات فیشینگ |

| Spearphishing via Service (T1566.003) | دسترسی اولیه (Initial Access) | مهندسی اجتماعی |

| Network Service Scanning (T1046) | کشف (Discovery) | سوءاستفاده از شبکه |

| اجرا (Execution) | سوءاستفاده از نقاط پایانی | |

| دسترسی اولیه (Initial Access) | نقضهای امنیت فیزیکی | |

| دسترسی اولیه (Initial Access) | حملات به برنامههای وب | |

| ارتقای سطح دسترسی (Privilege Escalation) | ارتقای سطح دسترسی | |

| خروج اطلاعات (Exfiltration) | سرقت داده |

با هماهنگسازی فعالیتهای تیم قرمز با چارچوب MITRE ATT&CK، سازمانها میتوانند پوشش جامعتری از بردارهای حمله احتمالی داشته باشند و به بینشهای عمیقتری در مورد قابلیتهای شناسایی و پاسخدهی خود دست یابند. این هماهنگی رویکردی ساختاریافته برای آزمایش و بهبود تدابیر امنیتی فراهم میکند.

عملیات تیم قرمز در مقابل تست نفوذ

اگرچه هر دو عملیات تیم قرمز و تست نفوذ با هدف شناسایی نقاط ضعف در وضعیت امنیتی یک سازمان انجام میشوند، اما از نظر دامنه، روششناسی و اهداف تفاوتهای قابلتوجهی دارند. در جدول زیر مقایسه عملیات تیم قرمز در مقابل تست نفوذ در جنبههای مختلف مورد بررسی قرار گرفته است:

| تست نفوذ | عملیات تیم قرمز | جنبه مورد بررسی |

|---|---|---|

| شناسایی آسیبپذیریهای خاص در سیستمها. | شبیهسازی حملات واقعی برای آزمایش مقاومت کلی سازمان. | هدف |

| محدود، متمرکز بر سیستمها یا برنامههای خاص. | گسترده، شامل لایههای فیزیکی، اجتماعی و فنی. | دامنه |

| تمرکز بر آسیبپذیریها و اکسپلویتهای شناختهشده. | تقلید از تاکتیکها، تکنیکها و روشهای مهاجمان پیشرفته. | شبیهسازی مهاجم |

| تعاملات کوتاهمدت (روزها یا هفتهها). | تعاملات بلندمدت (هفتهها یا ماهها). | مدت زمان |

| تأکیدی بر آزمایش شناسایی یا واکنش وجود ندارد. | آزمایش توانایی سازمان در شناسایی و پاسخدهی. | آزمایش شناسایی |

| فهرست دقیق آسیبپذیریها و راهحلها. | گزارش جامع درباره وضعیت امنیتی و توصیهها. | خروجی |

تفاوتهای کلیدی

- هدفمحور در مقابل آسیبپذیریمحور: تمرینات تیم قرمز با هدف آزمایش مقاومت کلی امنیت سازمان انجام میشوند، در حالی که تستهای نفوذ بر شناسایی نقصهای فنی متمرکز هستند.

- مخفیکاری: عملیات تیم قرمز بر مخفیکاری اولویت دارد و تلاش میکند تا از شناسایی توسط تیم امنیتی سازمان جلوگیری کند، درست مانند مهاجمان واقعی.

- واقعگرایی: تیمهای قرمز تهدیدات پیشرفته، از جمله تهدیدات داخلی و حملات چند برداری را شبیهسازی میکنند، که معمولاً خارج از دامنه تست نفوذ است.

مزایای عملیات تیم قرمز

از مزایای متعدد انجام عملیات تیم قرمز میتوان این موارد را نام برد:

- بهبود واکنش به حوادث: شناسایی اشکالات و شکافها در فرآیندهای شناسایی و واکنش، که امکان بهبود را فراهم میکند.

- شبیهسازی واقعی تهدیدات: درک بهتر از سناریوهای احتمالی حملات را ارائه میدهد.

- افزایش آگاهی کارکنان: به کارکنان کمک میکند تا تاکتیکهای مهندسی اجتماعی و سایر ریسکها را شناسایی کنند.

- بهبود مهارتهای فنی: تیم قرمز می تواند به متخصصان فناوری اطلاعات و امنیت کمک کند تا مهارت های دنیای واقعی را در مقابله با تهدیدات واقعی کسب کنند.

عملیات تیم قرمز یک بخش اساسی در استراتژی امنیت سایبری قدرتمند است. با شبیهسازی حملات پیچیده و واقعی، سازمانها میتوانند نقاط ضعفی را در سازمان خود کشف کنند که ممکن است به صورت معمول شناسایی نشوند. اگرچه گاهی با تست نفوذ اشتباه گرفته میشود، تمرینات تیم قرمز دارای رویکردی جامعتر و گستردهتر است و نهتنها فناوری، بلکه افراد و فرآیندهایی که پایههای دفاع امنیتی سازمان را تشکیل میدهند، مورد آزمایش قرار میدهند.

سرمایهگذاری در عملیات تیم قرمز به سازمانها این امکان را میدهد که تهدیدات را پیشبینی، شناسایی و به آنها بهطور مؤثر پاسخ دهند و رویکردی پیشگیرانه نسبت به تقویت مقاومت در برابر تهدیدات سایبری اتخاذ کنند. برای کسب اطمینان از این که سازمان شما در برابر پیچیدهترین حملات سایبری آماده است، شرکت امنافزارگستر آپادانا بهعنوان یک متخصص پیشرو در ارائه خدمات تیم قرمز، میتواند به شما کمک کند. امنافزار با انجام شبیهسازیهای دقیق و تحلیلهای عمیق توسط متخصصین حرفهای خود، به شناسایی نقاط ضعف بحرانی سازمان شما و تقویت امنیت آن در برابر تهدیدات نوظهور میپردازد.

مشاهده گواهینامه های امن افزار مشاهده مشتریان امن افزار مشاهده رضایتمندی مشتریان امن افزار