امنیت سایبری کنترل صنعتی (OT-CSMS)

از استراتژی امنیت سایبری گرفته تا پروژههای فنی، بسیاری از شرکتها با نحوه اجرای فرایند امن سازی برای سیستمهای کنترل صنعتی (ICS) درگیر هستند. اگرچه پوشش کامل محدوده استانداردهای IEC 62443 و ادبیات مرتبط با آن دشوار است، سعی خواهد شد تا در این مطالب نکات کلیدی استانداردهای IEC 62443 را توضیح دهیم و توصیه های عملی برای توسعه سیستم مدیریت امنیت سایبری (CSMS) ارائه می دهیم.

خلاصه اجرایی

اولین قدم قبل از ایجاد یک سامانه CSMS این است که مانند سایر استاندارد های امنیتی از حمایت تیم مدیریت برخوردار شوید تا اطمینان حاصل شود که CSMS از حمایت مالی و سازمانی کافی برای اجرای اقدامات لازم برخوردار است. پس از آن، ارزیابی ریسک باید برای درک ریسکهای شرکت یا سازمان، سطوح امنیتی مربوط (SL)، و داراییهای حیاتی انجام شود.

پس از تعریف ریسک و عوامل امنیتی، لازم است اقدامات متقابلی برای رساندن SuC به سطحی از ریسک که شرکت مایل به پذیرش آن باشد، ایجاد شود. این شامل مراحل و تکنیک های مختلفی است، مانند دفاع در عمق و ایجاد مناطق و مجاری برای ارائه سطوح مختلف حفاظت از اطلاعات می باشد

مرحله بعدی نظارت امنیتی برای افزایش دید شبکه و برنامه ریزی نحوه واکنش به حوادث است. در نهایت، عامل انسانی و جنبه های مدیریت زنجیره تامین نیز باید در سراسر فرآیند توسعه CSMS در نظر گرفته شود.

معرفی

به طور کلی، بسیاری از شرکت ها با چگونگی تبدیل نظریه به اقدامات عملی مقابله به مثل می کنند. این چالشها از چگونگی جلب رضایت مدیران برای استراتژی امنیت سایبری، تا اینکه کدام فناوری با نیازهای آنها سازگاری بیشتری دارد، و مرتبطترین ریسکها برای پروژههای فنی را شامل میشود. شرکت امن افزار گستر آپادانا همواره راهنمایی هایی در مورد نحوه انجام اقدامات کلیدی توصیه شده توسط استانداردهای IEC 62443 ارائه می دهد.

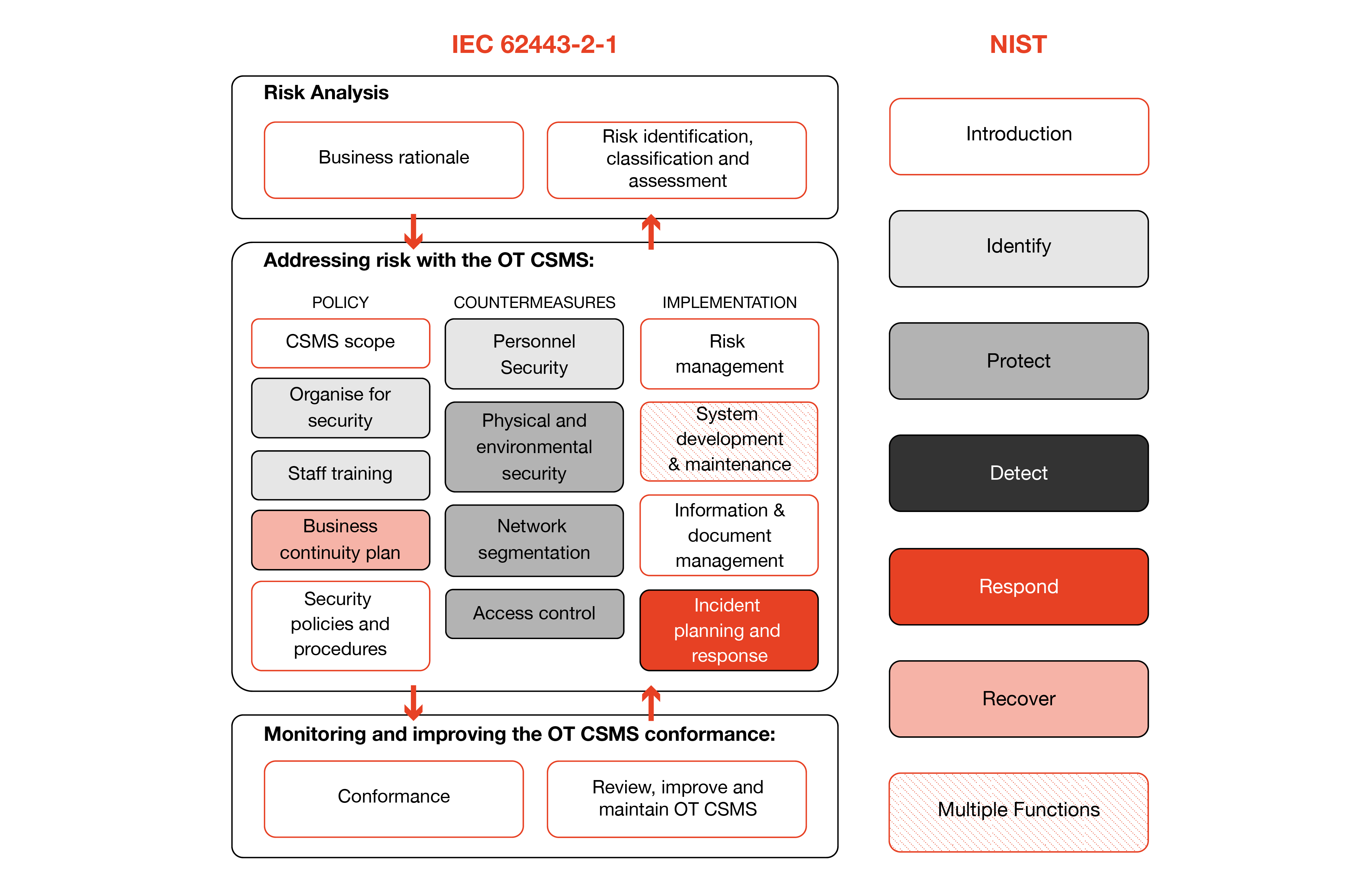

مجموعه ای از استانداردهای IEC 62443 یک رویکرد جامع و گسترده برای ایمن سازی سیستم های کنترل صنعتی (ICS) ارائه می دهد. این استانداردها کلی نگر هستند زیرا جنبه های ساختاری مختلف استراتژی امنیتی را که توسط کمیسیون بین المللی الکتروتکنیکی (IEC) به عنوان افراد، فرآیند و فناوری تعریف شده است را در بر می گیرد.. علاوه بر این، این استانداردها دامنه وسیعی دارند زیرا زمینه های زیادی را پوشش می دهند که توصیه های داخلی و خارجی را به صاحبان دارایی، مدیریت زنجیره تامین و توسعه محصول ارائه می دهد. برای صاحبان دارایی، استاندارد IEC 62443 ایجاد یک سیستم مدیریت امنیت سایبری (CSMS) را توصیه می کند که شامل تجزیه و تحلیل، آدرس دهی، نظارت و بهبود سیستم در برابر خطرات، با توجه به ریسک پذیری شرکت است. برای مدیریت زنجیره تامین، مشخصات توسعه امنیت در طول چرخه عمر محصول را توصیه میکنند. از جنبه های ایمن بودن طراحی شروع می شود و به تولید محصول گسترش می یابد. هدف توسعه و حفظ سطح معقولی از امنیت در محصولات و سیستم هایی است که ارائه دهنده راه حل در طول چرخه عمر محصول ارائه می دهد.

سیستم مدیریت امنیت سایبری (CSMS) پیشنهاد شده توسط استاندارد IEC 62443 دارای شش عنصر اصلی است:

1. راه اندازی برنامه CSMS (برای ارائه اطلاعات مورد نیاز برای دریافت پشتیبانی از مدیریت سازمان

2. ارزیابی ریسک در سطح بالا و شناسایی و ارزیابی اولویت گذاری ریسک ها

3. ارزیابی دقیق ریسک و ارزیابی فنی دقیق آسیبپذیریها.

4. کمک برای اجرای سیاست های امنیتی، سازماندهی و آگاهی سازمان و پرسنل

5. انتخاب و اجرای اقدامات متقابل برای کاهش خطر در سازمان.

6. حفظ استاندارد و رویه ها برای حصول اطمینان از موثر ماندن CSMS و پشتیبانی از اهداف سازمان

پشتیبانی مدیریت

قبل از شروع به بررسی جنبه های فنی، اولین توصیه مهم از استاندارد IEC 62443 این است که تجارت را منطقی در نظر بگیرید و حمایت مدیریت را جذب کنید. برای به دست آوردن پشتیبانی، شرکت باید درک روشنی از سیستمها، زیرسیستمها و اجزای مربوطه داشته باشد که برای عملیات و ایمنی ضروری یا حیاتی هستند. هنگامی که این امر ایجاد شد، در صورت تأثیرگذاری بر هر یک از مؤلفهها، اطلاع رسانی پیامدهای احتمالی به مدیریت آسانتر خواهد بود.

الف. دارایی های حیاتی

دارایی های حیاتی شامل هر وسیله ای است که پس از در معرض خطر قرار گرفتن، ممکن است اثرات مالی، بهداشتی، ایمنی یا زیست محیطی بالایی برای سازمان ایجاد کند. فهرست داراییهای حیاتی شرکت اساس تحلیل مدیریت ریسک را تشکیل میدهد و برای راهنمایی تصمیمگیریهای بعدی استفاده خواهد شد.

ب. منطق تجاری

هنگامی که شرکت دارایی های حیاتی را شناسایی کرد، لازم است مدیریت و تعهد سرمایه گذاری در طرح امنیت سایبری که توسعه خواهد یافت، به دست آورد. بدون این حمایت، این طرح شانس موفقیت بسیار کمی دارد. مدیریت سطح بالا باید تأیید کند و در تعریف منطق کسب و کار شرکت کند تا اطمینان حاصل شود که CSMS منابع و پشتیبانی کافی برای اعمال تغییرات لازم در سیستم و در کل سازمان خواهد داشت. در برخی موارد، همانطور که توسط استاندارد IEC 62443 برای ارائه به تیم مدیریت پیشنهاد شده است، لازم است یک مورد تجاری یا منطق تجاری ایجاد کنید. پرونده تجاری یا منطقی کسب و کار شامل فهرستی از تهدیدات بالقوه و پیامدهای احتمالی برای کسب و کار با تخمین هزینه های سالانه و همچنین هزینه هرگونه اقدام متقابل است.

ارزیابی ریسک

هنگامی که تیم مدیریت درگیر و متعهد به حمایت از CSMS است، انجام ارزیابی ریسک مهم است. ارزیابی ریسک بخشی از استراتژی کلی مدیریت ریسک هر شرکت است و یک گام اجباری برای ایجاد یک استراتژی امنیت سایبری قوی و کارآمد است. این امر مستلزم همبستگی و همکاری بین بسیاری از گروه های مختلف افراد سازمان است. این سطوح توسط موسسه ملی استاندارد و فناوری (NIST) در سطوح سازمان، فرآیندهای مأموریت/کسب و کار و سیستم اطلاعاتی IT و ICS تعریف شده است.

هدف مدیریت ریسک ارزیابی و درک انواع مختلف ریسکهایی است که شرکت در زمینههای مختلف مانند سرمایهگذاری، بودجهبندی، مسئولیت قانونی، ایمنی، موجودی و ریسکهای زنجیره تامین مستعد آن است. تمرکز این خدمت بر روی خطرات ICS خواهد بود، که به طور کلی توافق شده است که یکی از بزرگترین زمینه های بالقوه خطر را ایجاد کند.

برای انجام ارزیابی ریسک ICS، لازم است محدوده و مرزهای سیستمی که ارزیابی می شود، که به عنوان سیستم تحت بررسی (SuC) نیز شناخته می شود، تعریف شود. پس از تعریف SuC، شناسایی، تجزیه و تحلیل سیستماتیک تهدیدها و آسیب پذیری ها و اولویت بندی ریسک ها بر اساس پیامدهای بالقوه آنها ضروری است. در عین حال، تعریف اهمیت دارایی و وابستگی به عملیات نیز مهم است.

فرمول ریسک به شرح زیر است:

احتمال وقوع رویداد =

خطر احتمالی_تحقق یافته × آسیب پذیری احتمال_استفاده شده

ریسک = رویداد احتمال × پیامد

دو نوع مختلف ارزیابی ریسک برای ICS قابل اعمال است: ارزیابی ریسک سطح بالا و دقیق . همانطور که از نام آنها پیداست، یک رویکرد در درجه اول با مفاهیم سطح بالا سر و کار دارد و دیگری شامل نگاهی دقیق به انواع مختلف ریسک است. انجام یک ارزیابی ریسک در سطح بالا برای حمایت از منطق تجاری و مورد تجاری معمول است، که دومی یک ارزیابی دقیق ریسک را انجام می دهد تا مطمئن شود که سیستم اقدامات متقابل خاصی را در طراحی گنجانده است.[

یک نتیجه مورد انتظار از این مرحله این است که بتوان لیست جامعی از دارایی های حیاتی را تشکیل داد و محل اتصال را تعیین کرد. ارزیابی همچنین باید بتواند وابستگی ها را شناسایی کند، تعیین کند که چه خطراتی برای عملکرد/ایمنی این فرآیندها وجود دارد، و پاسخ های مناسب به این خطرات، که شامل تقسیم سیستم به مناطق و مجاری برای کاهش خطرات در سطوح مختلف است. شرکت می تواند بپذیرد.

دفاع در عمق

یکی از رایجترین ضعفهای امنیتی در ICS استفاده از شبکههای مسطح است که در آن لایههای داخلی حفاظت و جداسازی وجود ندارد و به همه دستگاهها اجازه میدهد با یکدیگر ارتباط برقرار کنند، حتی اگر لازم نباشد. این یک سناریوی نامطلوب به دلیل عوامل داخلی و خارجی مختلف است: تسهیل انتشار تهدیدات (عامل خارجی) و تخریب ارتباطات (عامل داخلی) که هر دو ناشی از عدم کنترل اطلاعات در شبکه است.[30]

برای رفع این نوع مشکل، پس از تکمیل ارزیابی ریسک امنیت سایبری سطح بالا، لازم است پارتیشن بندی اولیه SuC آغاز شود. هر پارتیشن یک Zone نامیده می شود. مفهوم مناطق در بخش بعدی به تفصیل بیان میشود، اما بخش مهمی از مفهوم گستردهتر رویکرد دفاعی در عمق را نیز تشکیل میدهد.

دفاع در عمق یک مفهوم نظامی است که سطوح یا لایه های مختلفی از محافظت را در برابر مهاجم یا متجاوز احتمالی که سعی در هک کردن SuC دارد، فراهم می کند. در چارچوب یک شبکه، نتیجه یک اقدام متقابل امنیت سایبری متناسب با طراحی متفاوت است که در سراسر سیستم مستقر شده است. اگرچه دفاع عمیقاً با فناوری مرتبط است، باید جنبههای دیگری مانند افراد و فرآیندها را نیز به عنوان بخشی از استقرار آن در نظر بگیرد. برخی از جنبه های مهم دفاع در عمق شامل، اما نه محدود به، امنیت فیزیکی، معماری شبکه ICS (مناطق و مجراها)، امنیت محیطی شبکه ICS (دیوارهای آتش و سرورهای پرش)، امنیت میزبان یا دستگاه، نظارت بر امنیت، عنصر انسانی، و مدیریت فروشنده.

الف. ایجاد زون ها و مجراها

یک منطقه، به عنوان بخشی از استراتژی دفاع در عمق، زیرمجموعه ای از سیستم ارتباطی شبکه است که در آن همه دستگاه های ارتباطی نیازهای امنیتی یکسانی دارند و در نتیجه به یک اندازه حیاتی هستند. امکان وجود یک منطقه در داخل یک منطقه دیگر با الزامات امنیتی متفاوت وجود دارد.

اتصالات، بازرسی و حفاظت از ارتباطات مشترک بین مناطق مختلف را فراهم می کنند. مناطق و مجراها را می توان به معنای فیزیکی یا منطقی ایجاد کرد. در نهایت، مجراها شامل مفهوم کانال است، که یک پیوند خاص در داخل مجرا است که به سطح امنیتی مجاری که در آن درج شده است احترام می گذارد. تمام این مفاهیم برای دستیابی به یکنواختی در حفاظت در نظر گرفته شده است. لازم به ذکر است که هر منطقه تنها به اندازه ضعیف ترین حلقه خود ایمن است، بنابراین، جداسازی دارایی های پرخطر در مناطق خاص به شدت توصیه می شود.

ب. سطوح امنیتی

بخش مهمی از استراتژی دفاعی عمیق، در نظر گرفتن اقدامات متقابل برای مناطق و محصولات داخلی است. بر این اساس، استاندارد IEC 62443 مفهوم سطوح امنیتی (SL) را معرفی می کند که می تواند برای مناطق، مجراها، کانال ها و محصولات اعمال شود. سطح امنیتی با تحقیق در مورد یک دستگاه خاص و سپس تعیین سطح امنیتی که بسته به جایگاه آن در سیستم باید داشته باشد، تعریف می شود. سطوح امنیتی ممکن است به چهار سطح مجزا از 1 تا 4 طبقه بندی شوند، (اگرچه استاندارد یک سطح "باز" 0 را نیز ذکر می کند که به ندرت استفاده می شود:

• سطح 1 یک قرار گرفتن در معرض تصادفی است

• سطح 2 یک حمله عمدی با منابع کم است

• سطح 3 یک حمله عمدی با منابع متوسط است

• سطح 4 یک حمله عمدی با منابع گسترده است

هنگامی که هدف سطح امنیتی یک منطقه تعریف شد، لازم است تجزیه و تحلیل شود که آیا دستگاه های داخل منطقه می توانند سطح امنیتی مربوطه را برآورده کنند یا خیر. اگر این کار را نکردند، باید برنامه ریزی کرد که کدام اقدامات متقابل می تواند به رسیدن به هدف SL کمک کند. این اقدامات متقابل می تواند فنی (به عنوان مثال، دیوار آتش)، اداری (به عنوان مثال، سیاست ها و رویه ها)، یا فیزیکی (به عنوان مثال، درهای قفل شده) باشد.

ج. حفاظت از دارایی های حیاتی

همانطور که در بخش دوم بحث شد، دارایی های حیاتی برای عملکرد صحیح ICS ضروری هستند. هر گونه تأثیر بر آن دارایی ها ممکن است تأثیر مالی، بهداشتی، ایمنی یا زیست محیطی بالایی بر سازمان داشته باشد. این دارایی ها باید همیشه در ارزیابی ریسک و استراتژی امنیتی شرکت دارای اولویت بالایی باشند.

ارزیابی بحرانی یک ورودی برای تعریف محدوده و حفاظت منطقه است. این ارزیابی سطح تأثیری را که دارایی ها بر سازمان می گذارد، مشخص می کند. ارزیابیهای دیگر، مانند CARVER ( بحرانی بودن، دسترسیپذیری، قابلیت بازیابی)، از سوی وزارت دفاع ایالات متحده DoD، با هدف شناسایی، از دیدگاه مهاجم، این است که کدام اهداف میتوانند بیشترین تأثیر را بر کسبوکارها داشته باشند. صرف نظر از این، انتظار می رود که دارایی های حیاتی دارای سطوح امنیتی بالاتری با اقدامات متقابل متناسب با سطوحی باشد که شرکت می تواند بپذیرد. این یکی از دلایلی است که استاندارد IEC 62443 استفاده از مناطق را در داخل مناطق با سطوح امنیتی مختلف پیش بینی می کند.

امنیت دستگاه

همان مفهوم سطوح امنیتی (SL) نیز برای محصولات اعمال می شود. IEC 62443-4-2 الزامات امنیتی را برای چهار نوع مؤلفه تعریف می کند: الزامات برنامه نرم افزاری (SAR)، الزامات دستگاه تعبیه شده (EDR)، الزامات دستگاه میزبان (HDR) و الزامات دستگاه شبکه (NDR). همچنین هفت دیدگاه مختلف وجود دارد که به عنوان الزامات اساسی (FR) برای هر نوع مؤلفه تعریف شده است، از جمله کنترل شناسایی و احراز هویت (IAC)، کنترل استفاده (UC)، یکپارچگی سیستم (SI)، محرمانه بودن داده ها (DC)، جریان داده محدود. (RDF)، پاسخ به موقع به رویدادها (TRE)، و در دسترس بودن منابع (RA). این تعاریف به صاحبان دارایی کمک می کند تا مشخصات فنی و فرآیند انتخاب محصول را ساده کرده و اطمینان حاصل کنند که سطح امنیتی مورد انتظار برای برنامه آنها اعمال می شود.

به منظور حمایت از ممیزی سازمان مبنی بر اینکه آیا تمام الزامات اساسی فوق واقعاً بر روی دستگاه ها مستقر شده اند، آزمایشگاه های مختلفی مانند ISA Secure وجود دارد که می تواند محصولاتی را تأیید کند که الزامات IEC 62443-4-2 را برآورده می کند. این آزمایشگاهها فرآیند انتخاب را برای مالک دارایی ساده میکنند، زیرا تنها کاری که باید انجام دهند این است که سطح امنیت مورد نیاز را تعیین کرده و محصول تایید شدهای را انتخاب کنند که این نیاز را برآورده کند. در نتیجه، تمام ویژگیهای امنیتی که سازمان برای برآوردن الزامات امنیتی برای SL تعریفشده به آن نیاز دارد، در دسترس خواهد بود.[21]

این تضمین امنیتی سطح مؤلفه، لایه دیگری از حفاظت را به عنوان بخشی از استراتژی دفاعی عمیق به سیستم اضافه می کند. این به عنوان سخت شدن شناخته می شود و حفاظت از ناحیه سطح امنیتی را تسهیل می کند.

نظارت بر امنیت برای افزایش دید

به گفته وزارت امنیت داخلی ایالات متحده، در سال 20۲۰، رایج ترین تهدید "ناشناخته" بود. از آنجایی که فقط مدیریت آنچه قابل مشاهده است امکان پذیر بود، اکثر حوادث به دلیل کمبود دید قابل بررسی نبود، شناسایی تهدیدات، درک نحوه عبور تهدیدات از دفاع و تعیین مراحل انجام شده برای شناسایی منشاء حمله دشوار می شود. . این به عنوان تجزیه و تحلیل پزشکی قانونی شناخته می شود و اطلاعات مهمی را در اختیار صاحبان دارایی قرار می دهد تا آنها بتوانند نحوه وقوع حادثه را درک کنند و به جلوگیری از حوادث مشابه در آینده کمک کنند.

افزایش دید مستلزم یک استراتژی امنیت سایبری مناسب برای نظارت مستمر سیستم به منظور شناسایی تهدیدات بالقوه ای است که از هر گونه دفاعی که اجرا شده است عبور می کند.

رایج ترین راه حل برای نظارت بر یک شبکه، سیستم تشخیص نفوذ شبکه (NIDS) یا به سادگی، سیستم تشخیص نفوذ (IDS) است. از طریق نظارت بر ناهنجاری ها در ترافیک شبکه یا امضاهای مخرب، دید شبکه را افزایش می دهد. پذیرش IDS تجزیه و تحلیل پزشکی قانونی و پاسخ به حادثه را تسهیل می کند. برای افزایش کارایی، هرگونه داده پزشکی قانونی جمعآوریشده از IDS و سایر دستگاهها باید همگامسازی شود، زیرا این امر تحلیل همبستگی مناسب را بین انواع مختلف دادههای جمعآوریشده تسهیل میکند.

همچنین لازم است درک درستی از نحوه محاسبه تعداد سنسورهای مورد نیاز، تعیین محل نصب آنها و تعیین اینکه آیا توپولوژی غیرفعال یا فعال برای هر برنامه مناسب است یا خیر. هر یک از این جنبه ها دارای مزایا و معایبی هستند که باید هنگام انتخاب راه حل نظارتی مورد ارزیابی قرار گیرند.

واکنش به حوادث

اگرچه دید شبکه مهم است، اما پاسخگویی به حوادث شناسایی شده مهمتر است، که نیاز به یک برنامه پاسخگویی به حوادث امنیت سایبری دارد. به طور خلاصه، برنامهریزی واکنش به حوادث امنیت سایبری، آمادهسازی برای هرگونه رویداد منفی است که ممکن است بر ICS تأثیر بگذارد و نحوه بازگشت به حالت عادی در سریعترین زمان ممکن پس از وقوع حادثه. عناصر اصلی آن شامل برنامه ریزی، پیشگیری از حادثه، شناسایی، مهار، اصلاح، بازیابی و ترمیم، و تجزیه و تحلیل / پزشکی قانونی پس از حادثه است. همچنین به مسیرهای ارتباطی مناسب و اختصاص مالکان مربوطه نیاز دارد که تجزیه و تحلیل پزشکی قانونی را برای هر پاسخ انجام دهند.

یکی از بحث های فعلی استفاده از سیستم پیشگیری از نفوذ (IPS) در داخل ICS برای پاسخ به انواع خاصی از حوادث است. یک IPS ممکن است از انواع مختلفی از فناوریها، مانند تشخیص مبتنی بر امضا (که رویدادها و تهدیدهای خاص را نظارت میکند) یا تشخیص مبتنی بر ناهنجاری (که تغییرات روندها را نظارت میکند) برای شناسایی تهدید و اجرای پاسخهای از پیش تأیید شده استفاده کند. اگرچه ممکن است مورد به مورد متفاوت باشد، یک توصیه کلی برای افزایش اثربخشی آن و به حداقل رساندن موارد مثبت کاذب این است که اگر IPS از تشخیص مبتنی بر ناهنجاری استفاده می کند، ابتدا IPS و الگوریتم آن را به صورت آفلاین (غیرفعال) آموزش دهد. به این ترتیب، IPS الگوهای شبکه را یاد میگیرد و پاسخهای بالقوهای را ارائه میکند که میتواند ابتدا توسط تحلیلگر امنیتی تأیید شود و اثربخشی آن افزایش یابد. مثلا، یکی از رایج ترین انواع حملات، انکار سرویس (DoS) است که بر الگوی جریان ترافیک شبکه تأثیر می گذارد. با توجه به ماهیت قطعی یک ICS، این حملات به راحتی شناسایی می شوند و نقطه شروع خوبی برای کالیبره کردن اثربخشی یک IPS هستند.

عوامل انسانی، آموزش و آگاهی امنیتی

وقتی صحبت از امنیت سایبری می شود، باید عامل انسانی را نیز در نظر گرفت. این یک موضوع گسترده و پیچیده است زیرا انسان ها می توانند آسیب پذیری های مختلفی را در یک سیستم وارد کنند. مهندسی اجتماعی و پیکربندی نادرست، مستقل از انگیزه (عمدی و غیرعمدی) و علل آنها (به عنوان مثال، خستگی یا عدم تخصص) نمونه های رایجی هستند. اجرای اقدامات متقابل برای به حداقل رساندن این خطرات ضروری است.[28][29]

به همین دلیل، استاندارد IEC 62443 به طور خاص خواستار آموزش منظم کارکنان و آگاهی های امنیتی برای همه کارکنان است و اطلاعات مورد نیاز برای انجام مسئولیت های خود را به شیوه ای امن تر به آنها ارائه می دهد تا خطرات ناشی از خطای انسانی به حداقل برسد.[4]

مدیریت و پشتیبانی زنجیره تامین

یکی دیگر از عناصر مهمی که در تمام مواردی که قبلاً مورد بحث قرار گرفت، پخش می شود، امنیت زنجیره تامین و ارائه دهندگان راه حل است. تامینکنندگان باید امنیت را در طول چرخه عمر محصول، از جمله پشتیبانی، کنترل کیفیت، اعتبارسنجی عملکرد، و پاسخهای آسیبپذیری، از جمله جنبههای دیگر، فراهم کنند. برای حمایت از انطباق با این جنبهها، استاندارد IEC 62443 دارای یک بخش فرعی خاص به نام IEC 62443-4-1 است که الزامات اطمینان از ایمن بودن طراحی در طول چرخه عمر محصول (یعنی ساخت، نگهداری و توقف دستگاهها) را مشخص میکند. این الزامات عموماً با پشتیبانی مورد نیاز برای مدیریت پچ، خطمشیها، رویهها و ارتباطات امنیتی در مورد آسیبپذیریهای شناخته شده مرتبط هستند. مشابه استاندارد IEC 62443-4-2 برای صدور گواهینامه محصول،

اگرچه اکنون میتوان گواهینامه دستگاهها و زنجیره تامین را طبق توصیههای IEC 62443 دریافت کرد، صاحبان داراییها همچنان باید به طور جامع استاندارد IEC 62443 را اجرا کنند. استاندارد IEC 62443 چندین جنبه مهم را که به طور گسترده توسط جامعه جهانی متخصصان موضوع (SME) مورد بحث قرار گرفته اند، گرد هم می آورد. اگرچه این خدمت برخی از جنبه های مهم را که به صورت پیشرو و قابل اجرا ارائه شده است را در نظر می گیرد، ساده کردن چنین مجموعه گسترده ای از اطلاعات مانند IEC 62443 دشوار است. در نتیجه، به شرکت هایی که به دنبال توصیه ها هستند به شدت توصیه می شود. استاندارد IEC 62443 در برنامه های کاربردی خود با شرکای تایید شده و کارشناسان هنگام شروع سفر IEC 62443 خود مشورت کنند.