Operational technology Cyber Security Management System(OT CSMS)

۱۴۰۰/۰۴/۱۶

Operational technology Cyber Security Management System(OT CSMS)

Operational technology Cyber Security Management System(OT CSMS)

فناوری عملیاتی (OT):

در ابتداییترین سطح، OT به فناوری اشاره دارد که دستگاهها و فرآیندهای خاص را در گردش کار صنعتی، مانیتور وکنترل میکند. در گذشته فناوری عملیاتی در درجه اول در سیستمهای کنترل صنعتی برای ساخت و تولید، حمل و نقل و تأسیسات استفاده میشد و برخلاف فناوری اطلاعات (IT)، فناوری کنترلکننده عملیات در آن صنایع، به صورت شبکه نبود. بسیاری از ابزارهای نظارت یا ایجاد تنظیمات بر روی دستگاههای فیزیکی، مکانیکی بودند و آنهایی که کنترل دیجیتال داشتند از پروتکلهای اختصاصی محدود استفاده میکردند. امروزه، با هوشمند شدن دستگاههای فیزیکی، روند رو به افزایش همگرایی IT و OTایجاد شده است. اتصالات بیسیم، سیستمهای مانیتورینگ بهتر و توانایی کنترل دستگاههای فیزیکی از راه دور را ارائه میدهند. پیشرفت در ارتباط ماشین به ماشین (M2M) و یادگیری ماشین با ایجاد تغییر فراوانی، دادههایی را که دستگاههای فیزیکی تولید میکنند به دلیل تسهیل استقلال، اجازه تعمیرات پیشگیرانه و بهبودهای زمانی، در زمان واقعی خود تجزیه و تحلیل میکنند. همانطور که فناوری با قابلیت اینترنت به سیستمهای کنترل صنعتی و شبکههای کنترل نظارت و جمعآوری دادهها (SCADA) منتقل شد؛ فناوری عملیات، با همان بدافزارها، چالشهای احراز هویت و چالشهای امنیتی کنترل دسترسی که IT با آن روبرو است، همراه میشود. تفاوت در این است که آسیبپذیری در یک سیستم OT میتواند زیرساختهای حیاتی را در معرض خطر خرابکاری قرار دهد؛ که اینجا صحبت از مرگ و زندگی به میان خواهد آمد.

از لحاظ تاریخی، از بدافزار برای هدف قراردادن مکانهای خاص برای اهداف خاص، مانند شبکه برق اوکراین، نیروگاه هستهای ایران (استاکس نت) و کارخانه فولادسازی آلمان استفاده میشده است.

حال چگونه از فناوری عملیاتی(OT) محافظت کنیم؟

به نظر میرسد که امنیت فناوری عملیاتی (OT) برای بسیاری از سازمانهایی که از محیط OT خود در برابر دسترسی یا تغییرات غیرمجاز محافظت میکنند، چالش برانگیز است. شکست امنیت سایبری را میتوان به سه رکن اصلی تقسیم کرد: افراد، فرایندها و فناوری. از فایروالهای صنعتی گرفته تا سیستمهای تشخیص ناهنجاری، جعبههایی که با اشکال و رنگهای مختلف، در دسترس هستند تا سدی محکم برای ایمنسازی محیطهای OT ایجاد کنند؛ با این حال، آنچه در این پیروزی غالباً فراموش میشود این است که افراد و فرایندها را میتوان تحت یک سیاست امنیتی گرد هم آورد. ستون فقرات یک سیاست امنیتی OT باید سیستم مدیریت امنیت سایبری باشد(CSMS).

مدیریت امنیت سایبری OT یک فرایند مداوم با انواع فاکتورهای مؤثر بر نتایج است. تغییر در خواستههای تجاری، تغییرات سازمانی و تغییر در دورنمای تهدیدات همه مستلزم انطباق با روند OT CSMS است.

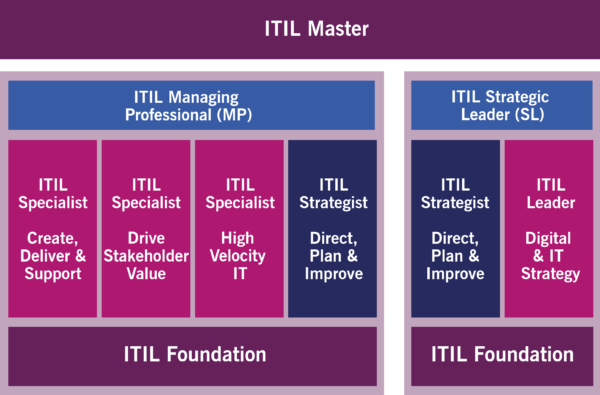

- ISA / IEC 62443-2-1: ایجاد یک برنامه امنیتی سیستم اتوماسیون و کنترل صنعتی

- NIST: فریم ورک برای بهبود امنیت سایبری زیرساختهای حیاتی

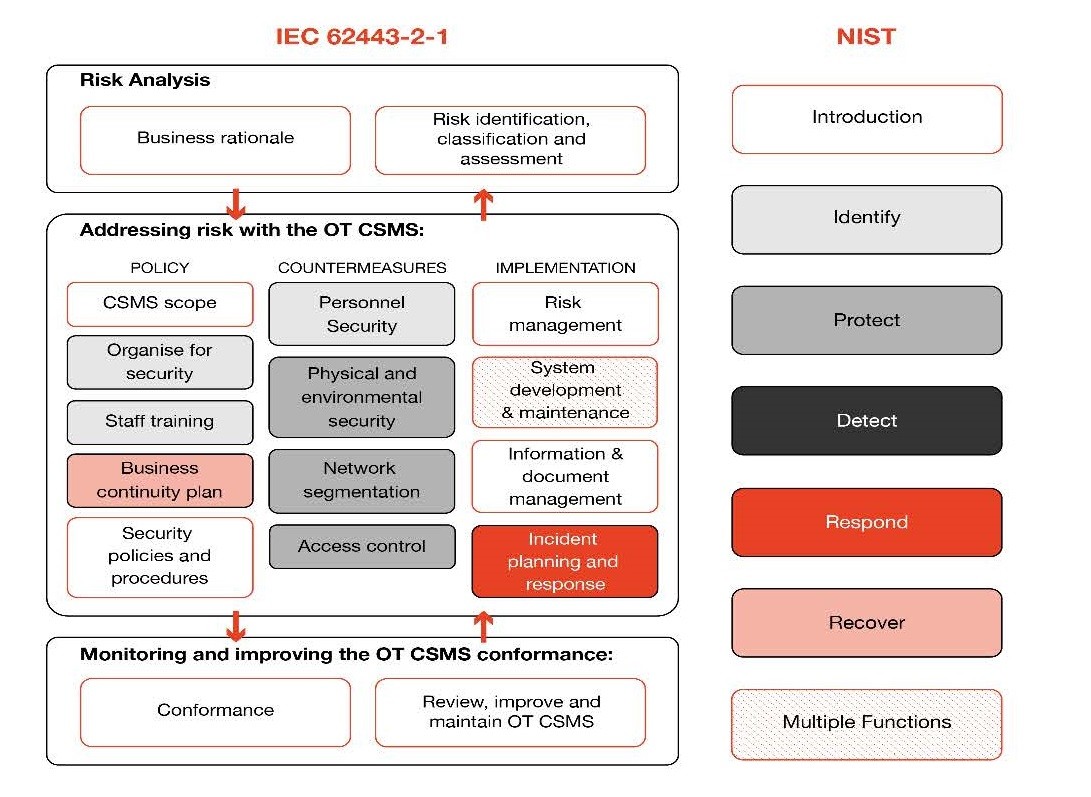

IEC 62443-2-1 عناصر لازم برای ایجاد CSMS برای محیط OT را تعریف کرده و راهنمایی در مورد چگونگی توسعه این عناصر ارائه میدهد. عمدتا خطمشی، روش، عمل و پرسنل، عناصر سیستم مدیریت امنیت سایبری هستند که مطابق با این استاندارد توصیف میکنند چه مواردی باید در CSMS نهایی برای سازمان گنجانده شود. سه دسته اصلی زیر بخش مهمی از CSMS هستند:

- تحلیل خطرات امنیتی

- رسیدگی به خطر با CSMS

- نظارت و بهبود CSMS

CSMS هسته اصلی یک برنامه کلی امنیت سایبری را تشکیل میدهد. باید برای شناسایی و ارزیابی ریسک، برنامهریزی آموزش کاربر، به عنوان بخشی از برنامههای بازیابی حوادث و گزارش، پاسخ و ضبط حادثه استفاده شود.

برای پرداختن به این روند به روشی سیستماتیک، دو استاندارد زیر وارد عمل میشوند:

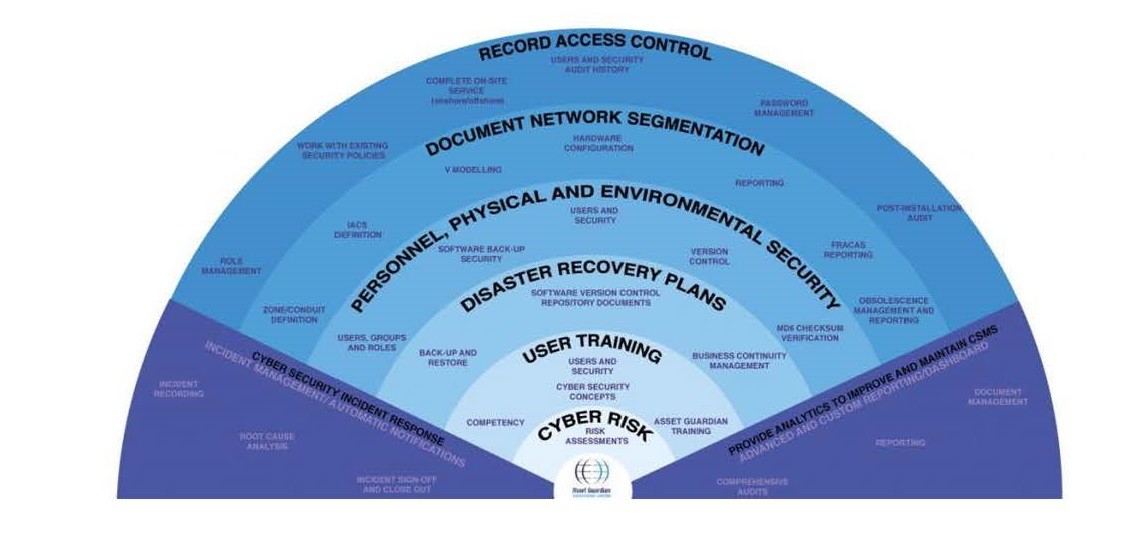

همانطور که در نمودار بالا نشان داده شده است، سیستمهای مدیریتی شامل بسیاری از عناصر، دسته عناصر و گروهها میباشد، به گونهای سازمان یافتهاند که کلیه فعالیتهای امنیت سایبری را متناسب با فرهنگ و نیازهای خاص یک شرکت ایجاد و مدیریت میکند.

حال با دانستن CSMS و ارتباط آن با IEC-62443، چه کاری میتوانم انجام دهیم تا امنیت سایبری را تأمین سازیم؟

اقدامات انجام شونده ابتدا باید مورد تجزیه و تحلیل و اولویتبندی قرار گیرد. این کار از طریق فرایندهای ارزیابی ریسک انجام میشود که هدف آن شناسایی آسیبپذیری هر سیستم و عواقب آن در صورت حمله این سیستم است. پس از اتمام ارزیابی ریسک، از پایدار بودن همه سیستمها اطمینان حاصل میکینم، ابتدا باز بالاترین ریسک سیستمها را ایمن کرده و سپس با رعایت اولویتهای تعیین شده در ارزیابی ریسک، به کار خود ادامه میدهیم.

ما از یک رویکرد مرحلهای استفاده میکنیم و تکمیل هر مرحله، یافتهها و راهحلهای مرحله بعدی را تا تکمیل مرحله انتهایی تأمین میکند. CSMS، یک بار استفاده میشود و سپس به طور مداوم بررسی میشود و در صورت لزوم، مطابق با این روش مرحلهای، تجدید نظر میشود. در شکل دورنمایی از مراحل انجام کار را مشاهده میکنیم:

از طرفی فریم ورک امنیت سایبریNIST ، 5 مورد عملکرد اصلی را ارائه میدهد که به منظور ارائه یک دیدگاه استراتژیک از چرخه حیات مدیریت ریسک امنیت سایبری یک سازمان است. این موارد عبارتند از: شناسایی، محافظت،تشخیص، پاسخ و بازیابی که نشاندهنده چرخه کامل مدیریت امنیت سایبری شامل تمام مراحل آن، از ارزیابی دارایی تا گزارشدهی است.

هر دو مورد اشاره شده برای کمک به سازمانها در بیان مدیریت خود در مورد خطر امنیت سایبری از طریق سازماندهی اطلاعات، امکان تصمیمگیری مدیریت ریسک، رفع تهدیدها و بهبود با یادگیری از فعالیتهای قبلی است. گردآوری این دو نه تنها انعطافپذیری لازم را دارد بلکه زمینه مشترکی برای یک CSMS پایدار است که انتظار میرود در چرخه حیات محیط OT تکامل یافته و سازگار باشد.

نمودار زیر نگاشت بین فرآیند مدیریت امنیت سایبری (NIST Cyber Security Framework) و OT CSMS از IEC 62443-2-1 Standard را نشان میدهد.

در مواردی که دستگاهها و سیستمهای OT به شدت در فعالیتهای روزمره حضور دارند، بهترین گزینه ممکن است، ایجاد یک سیاست امنیتی با دنبال کردن 5 عملکرد اصلی (شناسایی، محافظت،تشخیص، پاسخ و بازیابی ) ذکر شده باشد، زیرا این موارد به راحتی با جنبه فناوری ارتباط دارند و با افزایش اخیر تهدیدات سایبری برای فعالیتهای صنعتی، سازمانها باید بیشتر هوشیار باشند وخطر و تأثیر تهدیدات را دست کم نگیرند.

گردآورنده: سیده سمانه سجادی

مقالات مرتبط

اشتراک در :